Alrededor de 2000 Citrix NetScalers comprometidos en una campaña de ataque masivo

Aproximadamente 2000 Citrix NetScalers se vieron comprometidos en la campaña de ataque automatizado a gran escala. Obtenga más información sobre los actores de amenazas y cómo protegerse contra ellos.

Los actores de amenazas han estado explotando las vulnerabilidades de los dispositivos NetScaler para obtener acceso persistente a los sistemas infectados. Descubra qué sistemas NetScaler se ven afectados, cómo los atacantes atacan los sistemas vulnerables en todo el mundo y cómo proteger su empresa de este ataque de ciberseguridad.

Salta a:

Explotación de las vulnerabilidades de Citrix NetScaler

Citrix publicó un aviso de seguridad el 18 de julio de 2023 sobre tres vulnerabilidades en NetScaler ADC y NetScaler Gateway: CVE-2023-3519, CVE-2023-3466 y CVE-2023-3467. Este boletín detalla la explotación observada de la vulnerabilidad CVE-2023-3519 en dispositivos no mitigados. Los sistemas afectados son:

- NetScaler ADC y NetScaler Gateway 13.1-49.13 y posteriores, 13.0-91.13 y posteriores.

- NetScaler ADC 13.1-FIPS 12.1-37.159 y posteriores.

- NetScaler ADC 12.1-FIPS 12.1-55.297 y posteriores.

- NetScaler ADC 12.1-NDcPP 12.1-55.297 y posteriores.

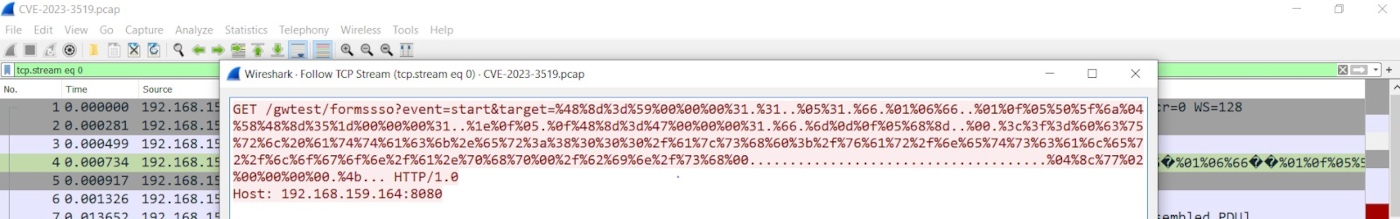

La empresa de seguridad en la nube ZScaler proporcionó más detalles sobre cómo se activó la vulnerabilidad de NetScaler y permitió a atacantes no autenticados ejecutar código arbitrario como root. Se puede utilizar una solicitud HTTP GET especialmente diseñada para desencadenar un desbordamiento del búfer de pila (Figura A). Una prueba de concepto está disponible en GitHub.

Figura A

Dispositivo NetScaler expuesto con puerta trasera de shell web

Fox-IT, parte del Grupo NCC, una empresa de aseguramiento de la información con sede en el Reino Unido, respondió a múltiples incidentes relacionados con la vulnerabilidad en julio y agosto de 2023, descubriendo múltiples web shells durante la investigación. Esto está en línea con otros informes, como los publicados por la organización sin fines de lucro Shadowserver Foundation y sus socios de confianza, Making the Internet Safer.

Con base en estos hallazgos, Fox-IT escaneó NetScalers accesibles por Internet en busca de rutas de shell web conocidas. Los investigadores descubrieron que a partir del 9 de agosto de 2023, aproximadamente 2000 direcciones IP únicas pueden tener puertas traseras de webshell. Los hallazgos de Fox-IT se compartieron con el Instituto de Divulgación de Vulnerabilidad de los Países Bajos, que notificó a los administradores de los sistemas vulnerables.

VER: Descargue la lista de verificación de seguridad del sistema y la red de Tecnopedia Premium.

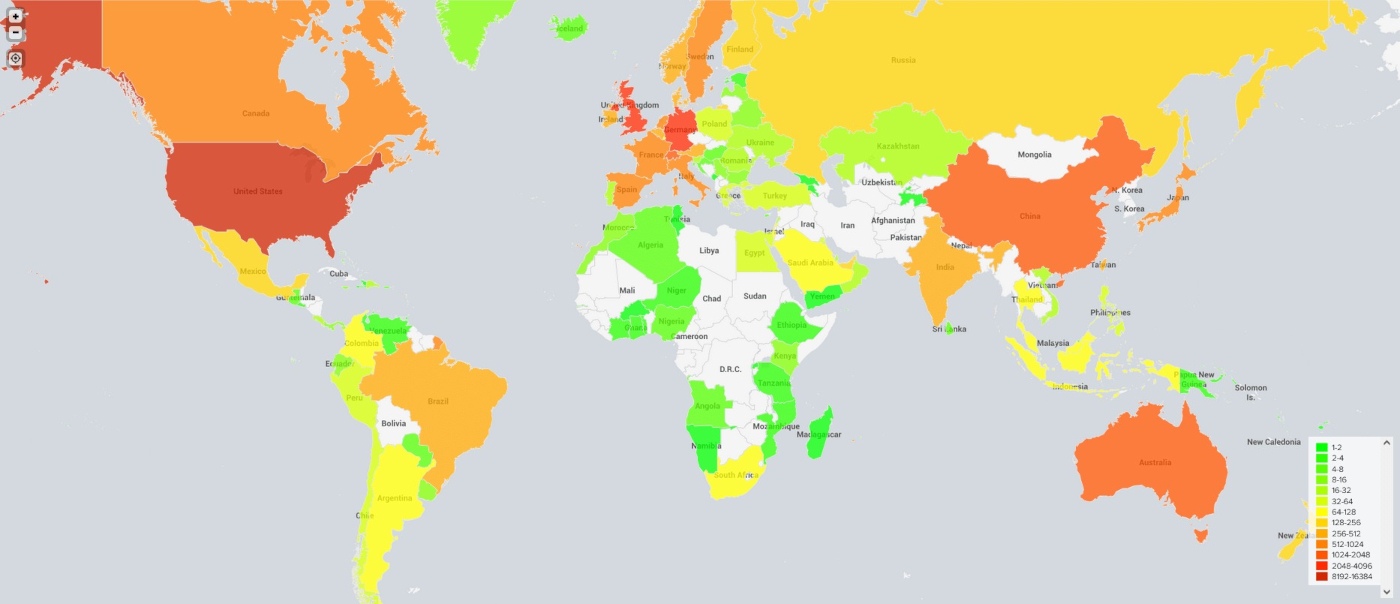

Shadowserver informa que EE. UU. es el país con más IP exclusivas para sistemas sin parches, con más de 2600 IP únicas vulnerables a CVE-2023-3519 (Figura B).

Figura B

Fox-IT informa que aproximadamente el 69 % de los NetScalers que actualmente contienen una puerta trasera de shell web ya no son vulnerables a CVE-2023-3519; esto significa que, si bien la mayoría de los administradores han implementado la solución, no están examinando si el sistema tiene algún signo de explotación exitosa y, por lo tanto, sigue en peligro. La empresa proporciona un mapa de dispositivos NetScaler infectados por país (Figura C).

Figura C

La mayoría de los NetScalers infectados se encuentran en Europa. Según los investigadores de Fox-IT, «existen marcadas diferencias en la proporción de NetScalers atacados en diferentes países. Por ejemplo, mientras que Canadá, Rusia y Estados Unidos tenían miles de NetScalers vulnerables el 21 de julio, ninguno de ellos tiene un «

Los exploits exitosos pueden ir más allá de la instalación de shells web

Debe leer el informe de seguridad

Además, la Agencia de Seguridad de Infraestructura y Ciberseguridad informó sobre un implante de shell web que explota CVE-2023-3519. Según el informe, los atacantes explotaron la vulnerabilidad ya en junio de 2023 y utilizaron web shells para ampliar el alcance del ataque y filtrar Active Directory de organizaciones de infraestructura crítica. Los actores de amenazas lograron obtener acceso a los archivos de configuración de NetScale y a las claves de descifrado, y utilizaron las credenciales de AD descifradas para consultar AD y filtrar los datos recopilados.

Si bien la segmentación utilizada por esta infraestructura crítica no permite a los atacantes seguir atacando, otras organizaciones podrían verse completamente comprometidas por actores de amenazas que utilicen los mismos métodos.

«Desafortunadamente, esta no es la primera vez que esto sucede en los últimos tiempos», dijo Dave Mitchell, director de tecnología de la firma de ciberseguridad HYAS, quien se está afianzando en los dispositivos F5, Fortinet y VMware para evitar la detección por parte del software EDR. Si la vulnerabilidad ya existe, los clientes deben monitorear los IOC de sus dispositivos antes y después de aplicar el parche, lo cual claramente no está en un nivel aceptable. Las razones de esta brecha podrían ser la educación, el equipo de alojamiento subcontratado o una división del trabajo de seguridad. dentro de las organizaciones, pero no espero que los ataques a dispositivos de red se detengan pronto”.

Cómo proteger su empresa de esta amenaza de ciberseguridad

- Parche y actualice instantáneamente dispositivos Citrix NetScaler vulnerables.

- Compruebe si hay compromisos en los sistemas afectados, porque si un actor de amenazas compromete con éxito un sistema, esa persona puede obtener acceso al sistema incluso si se ha implementado un parche. Shadowserver proporciona una línea de comando para detectar componentes típicos del shell web en la carpeta pública web del dispositivo, así como archivos binarios con privilegios superiores. CISA proporciona una línea de comando para examinar los archivos creados desde la última instalación en el dispositivo.

- Analice cuidadosamente todos los archivos de registro HTTP. Los archivos de registro de red, como los registros DNS y los registros AD/LDAP/LDAPS, deben analizarse para detectar anomalías o picos de tráfico.

- Implemente soluciones de seguridad en todos los sistemas para intentar detectar malware potencial resultante de los ataques.

- Mantenga todos los dispositivos y sistemas actualizados y, cuando sea posible, parcheados con autenticación multifactor habilitada para evitar que los atacantes aprovechen vulnerabilidades comunes y credenciales robadas.

Divulgación: Trabajo para Trend Micro, pero las opiniones expresadas en este artículo son mías.